韓国に対する北のサイバー攻撃が1日平均150万回に達している。中国など他国からのハッキングも確認されているものの、その多くは北韓からのものであることが把握されている。北韓のハッキング攻撃による被害は深刻だ。原子力発電の基盤技術や最新の軍事機密などが盗取されているにも関わらず、韓国政府は無策のまま看過し続け、防止に向けた法案の作成にすら至っていない。(ソウル=李民晧)

|

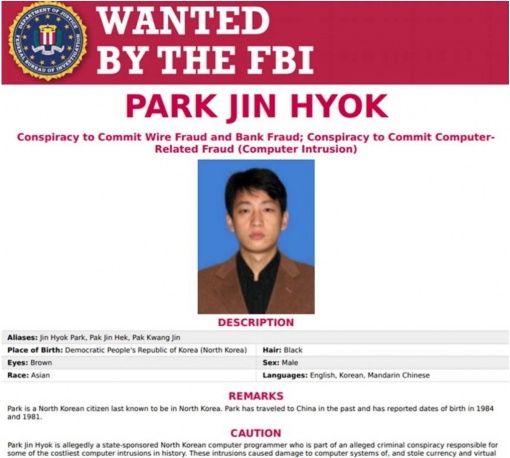

| 米国法務部は今年2月、北韓偵察総局所属のハッカー、パク・ジンヒョクら3名を起訴 |

韓国の原子力発電技術は世界トップクラスだ。「韓国標準型原子力発電所」は、米国やフランスなどの原子力先進国より先んじているとの評価もある。しかし、最先端の原子力を扱う国策研究機関「韓国原子力研究院(KAERI)」が今年5月中旬にハッキングされたという事実が最近になって発覚した。ハッキングされた資料の内訳は不明だ。国情院は国会報告で、KAERIのサイトが12日間漏洩したが「核心技術の資料は流出していなかった」と明らかにした。しかし業界では「原子力発電における核心技術の相当部分が盗取された可能性がある」と、相反する説が浮上している。

韓国原子力研究院は当初、ハッキングの事実を伏せていた。しかし外部に漏洩し、メディアが取材に乗り出すと研究院は一転、ハッキングされた事実を認めた。北韓によるハッキングターゲットは全方位的だ。特にターゲットとされているのが韓国の防衛産業企業。ほぼ全ての防衛産業企業が北韓のサイバー攻撃を経験し、最先端の軍事技術をハッキングされたことがあるものと推測される。

防衛事業省は6月21日、大宇造船海洋などの防衛産業企業がハッキングされたことを明らかにした。同30日には韓国航空宇宙産業(KAI)もハッキングの被害を受けた。KAIは韓国型戦闘機を開発・生産する機関だ。ハッキング被害の程度は不明だが、最新鋭の韓国製戦闘機「KF―21(ボラメ)」と「FA―50」軽攻撃機、無人機、ヘリといった先端技術が盗取されたという説が有力だ。

容疑者は北韓の偵察総局

韓国の保安施設を攻撃する容疑者は、北韓の偵察総局サイバー攻撃チームだ。KAERIとKAIをハッキングした際の攻撃パターンが、かつて北韓のサイバー攻撃チームの一員だったkimsuky(キムスキー)の手口と一致しているからだ。

キムスキーについては昨年10月、US―CERT(米国インターネット侵害事故対応センター)が活動分析データを発表している。海外でもキムスキーが注目された理由は、これまで数々のハッキングを行ってきた”華麗なる前科”があるからだ。キムスキーからサイバー攻撃を受けた公共機関は、青瓦台や統一部、国防部など、安保の核心部処が名を連ねている。2014年に韓国水力原子力、20年にワクチン開発を行う製薬会社をハッキングしたのもキムスキーであることが判明している。

キムスキー以外の北韓ハッカーチームは、ラザルス、テンプハーミット、ヒドゥンコブラ、APT37、APT38、リーパーなど約30が知られている。チーム名は海外機関やハッカーらが名付けたものだ。

しかし、重要なのはチームの数ではない。例えば、1チームが特定ターゲットのハッキングに成功した場合、そのチームメンバーは他の作戦に投入されるため、チームのメンバーは重複する形となる。反対に、それよりはるかに多いチームが存在している可能性もあるのだ。

北韓は、平壌以外の第三国からサイバー攻撃を展開している。最も多い拠点は中国だ。瀋陽市や大連、広州市などだ。一部は東南アジアの国々も工作の拠点となっている。貿易会社などに偽装し、ハッキングのみを専門にしているというのが情報当局の見方だ。ハッキングは広範囲にわたる。韓国機密情報の入手やサイバーテロ、ビットコイン、ウェブマネーの詐取など、その手口は様々だ。なかでも16年8月に起きた国防部国防統合データセンター(DIDC)ハッキング事件は、関係者に衝撃をもたらした。北韓は韓国軍のサイバーネットワークに侵入するため、1年6カ月以上の事前準備を行っていた。15年1月、韓国軍にPCワクチンを納品する業者をハッキングし、証明書とワクチンソースコードなどを把握した。そして16年8月4日、軍のオンラインネットワークに侵入。この段階ではまだ、セキュリティを突破したとは言えない。韓国軍は外部のインターネットと内部インターネットを分離して運営しているからだ。その後、機密資料を送受信する国防ネットワークのセキュリティが突破された。北韓ハッカーチームは、韓国軍の国防統合データセンターにある数百のサーバーの中から、内部ネットワークと外部ネットワークが繋がる一つの地点を正確に見つけ出し、国防ネットワークへの侵入に成功した。

ハッキングの顛末は衝撃的だ。北韓ハッカーチームは、国防ネットワークサーバーに繋がる韓国の主要部隊のサーバーを撹乱し、全235GB分の機密を盗取した。流出が確認された文書は、軍事機密2級が226件、3級が42件、対外秘が27件で、軍事機密に指定されている資料295件も含まれていた。韓米連合軍の対北作戦計画「作計5015」も流出した。

1日平均150万回

北韓は、現時点でも秒単位で国家機密ネットワークをサイバー攻撃している。また、青瓦台や国情院、国防部、外交部などといった安保関係の公務員はもちろん、政治家や教授、著名人を対象としたハッキング攻撃も継続している。実際、韓国の公共機関に対しては1日平均で150万回もハッキングが仕掛けられた形跡がある。これは第三国のハッカーらによるハッキングも含まれているが、その大部分は北韓によるものであり、大型ハッキングはほぼ全てが北韓によるものだ。1日に150万回といえば、1秒あたり18回攻撃されていることになる。

ハッキングの現況には疑問点が残る。ハッキングされた機関の多くが国家安保施設であり、保安の徹底に向けた関連予算も厚く支援されている。よって、北韓のハッカー攻撃を受けたのは保安システムの不備ではなく、機関の職員がハッカーと内通しているのではないかという「共犯説」も浮上している。これが事実に反するとしても、これまで多くのハッキング被害を受けながらも事実を隠匿してきたケースも多数見受けられる。

こうした状況にあっても、国会は「国家サイバー安保基本法」すら制定していないのが実情だ。16年、政府の提案によって掲げられた本法に対し、与党・共に民主党が消極的な姿勢を示しているからだ。日本では12年、「情報保安」の概念を「サイバー安保」の概念へと移行し、14年に「サイバー安保基本法」を制定している。北韓から最大の脅威にさらされている韓国が無策のままやり過ごしている間にも、北韓は公共機関を超えて民間レベルにまで日常的にサイバー攻撃を仕掛けている。

軍の交戦規則には、敵軍の攻撃を受けたら2倍の攻撃で対応するというルールがある。しかし、サイバーハッキングされた韓国が、北韓にハッキングで対応したというケースは聞いたことがない。ハッキングされた事実を隠匿し無策のまま放置することは、国家機関の職務放棄にほかならないと言えるだろう。